GodLoader 恶意软件加载器:您需要了解的事项

Check Point Research 的安全研究人员发布了一份关于 GodLoader 的报告,这是一种使用 Godot 作为运行时来执行恶意代码并使不知情的用户感染已知恶意软件的恶意软件加载器。根据报告,受影响的用户以为他们正在下载和执行付费软件的破解版,但实际上执行的是恶意软件加载器。

\ 正如报告所述,这个漏洞并非 Godot 特有。Godot 引擎是一个带有脚本语言的编程系统。它类似于 Python 和 Ruby 运行时。在任何编程语言中都可能编写恶意程序。我们认为 Godot 并不比其他此类程序更适合或更不适合用于此目的。

\ 如果您从可靠来源下载了 Godot 游戏或编辑器,您不需要做任何事情。您不会面临风险。 我们鼓励人们只执行来自可信来源的软件 – 无论它是使用 Godot 还是任何其他编程系统编写的。

\ 一些更多的技术细节:

Godot 不为 .pck 文件注册文件处理程序。这意味着恶意行为者总是必须将 Godot 运行时(.exe 文件)与 .pck 文件一起提供。用户总是必须将运行时与 .pck 一起解压到同一位置,然后执行运行时。恶意行为者无法创建"一键式漏洞利用",除非存在其他操作系统级别的漏洞。如果使用这种操作系统级别的漏洞,那么由于运行时的大小,Godot 不会是一个特别有吸引力的选择。

\ 这类似于用 Python 或 Ruby 编写恶意软件,恶意行为者必须将 python.exe 或 ruby.exe 与他们的恶意程序一起提供。

良好的安全实践

我们想借此机会提醒用户在下载和执行软件时的一些良好安全实践。

\

- 只从可信来源下载和执行软件(包括游戏模组):

- 官方项目网站。通过检查 URL 确认,并使用搜索引擎验证这似乎是该软件最常被引用的网站。

- 可信分发平台:Steam、Epic Games Store、Windows Store、Google Play、Apple Store 等。

- 您认识的人,如果通信是基于文本的,请确认他们是他们所声称的身份(见下文)。

- 在 Windows 和 macOS 上,验证可执行文件是否由可信方签名(在 macOS 上还需公证)。

- 警惕执行破解软件,这是恶意行为者的主要攻击途径。

- 即使是来自您认识的人的软件,如果您无法确认他们的账户未被入侵,也要保持警惕。一个针对游戏开发者的常见攻击途径是 Discord 账户被黑客入侵,然后恶意行为者利用这些账户通过私信向他们的朋友发送恶意下载("嘿,你愿意试试我的游戏吗?")。在执行此类软件之前,请确保确认您联系人的身份。

报告安全问题

我们感谢 Check Point Research 遵循负责任披露的安全准则,这让我们确认这种攻击途径虽然不幸,但并非 Godot 特有,也不会暴露引擎或其用户的漏洞。

\ 如果您想报告安全漏洞或疑虑,请发送电子邮件至 security@godotengine.org。

由 Godot 安全团队发布

\ 也发布在这里

\ 照片由 Ümit Yıldırım 在 Unsplash 上提供

您可能也会喜欢

MoonPay购买和Cboe为新现货ETF开绿灯后,XRP周围的猜测升温

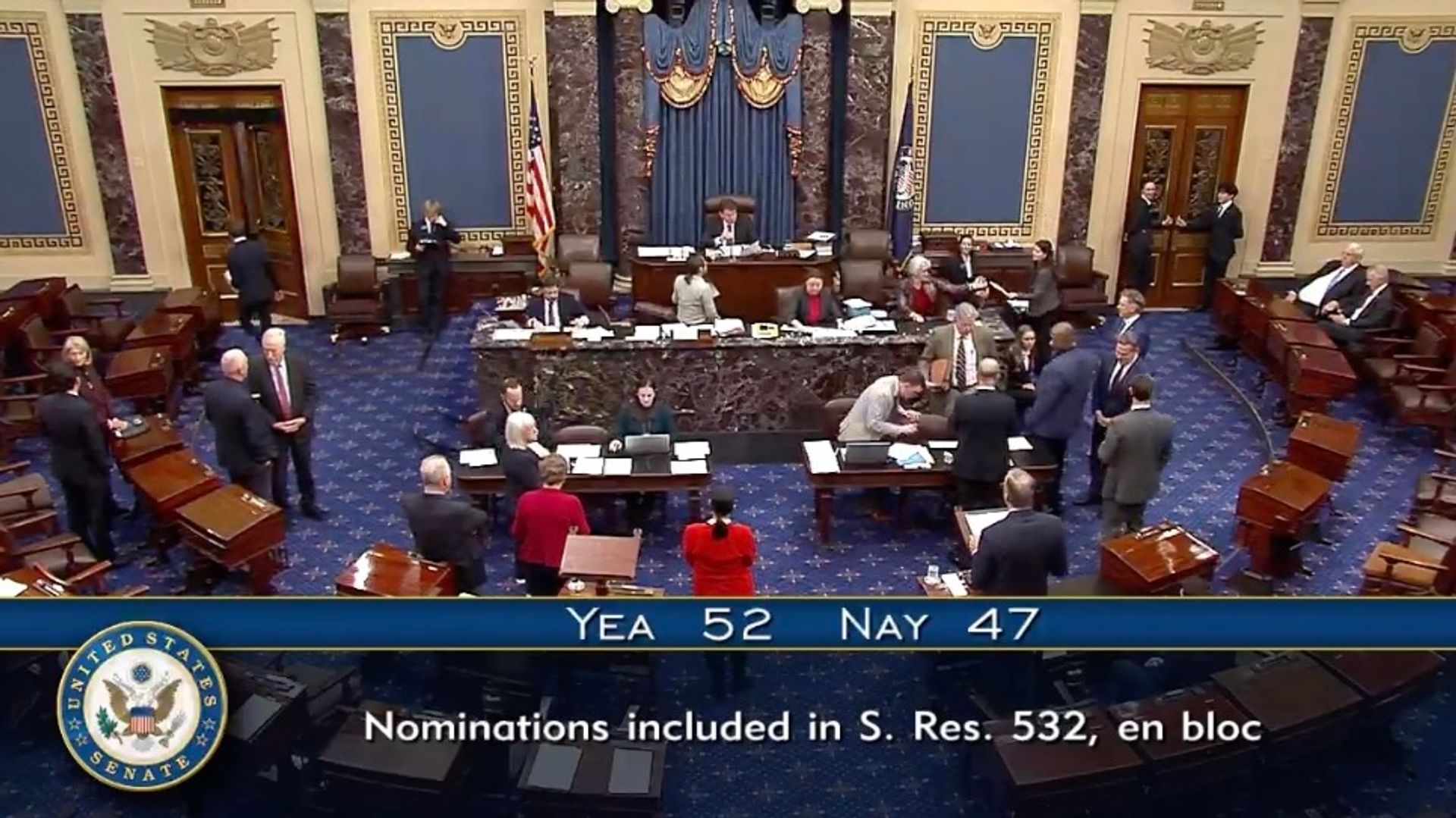

美国参议院推进确认CFTC、FDIC加密货币监管者的最后投票